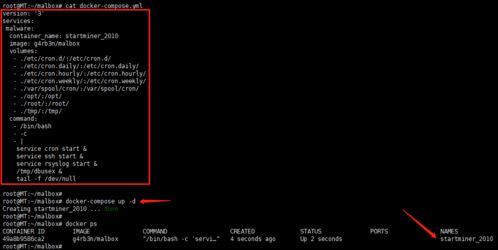

Docker化自动采集环境 模拟恶意软件分析的基础软件服务构建

随着网络安全威胁日益复杂,模拟恶意软件环境进行分析已成为安全研究的重要手段。通过Docker容器化技术,可以高效构建隔离、可复现的自动采集环境,为恶意软件行为分析和安全评估提供坚实基础。

一、Docker化自动采集环境的优势

Docker容器技术为恶意软件环境模拟带来显著优势:隔离性确保分析过程不会影响宿主系统;轻量级特性支持快速部署和销毁;版本控制能力保证实验环境的可复现性;资源隔离机制防止恶意软件扩散。

二、核心基础软件服务组件

- 数据采集层:部署流量监控工具(如Wireshark、tcpdump)、系统调用追踪工具(strace、Sysmon)和进程监控工具,全面捕获恶意软件行为。

- 分析引擎层:集成沙箱分析系统(Cuckoo Sandbox)、静态分析工具(IDA Pro、Radare2)和动态分析框架,实现自动化行为分析。

- 环境模拟层:配置各种操作系统镜像(Windows、Linux不同版本)、网络服务模拟(虚假DNS、HTTP服务)和用户行为模拟脚本,增强环境真实性。

- 数据存储与处理:采用Elasticsearch存储日志数据,Kibana进行可视化展示,并集成自动化报告生成系统。

三、Docker化实施策略

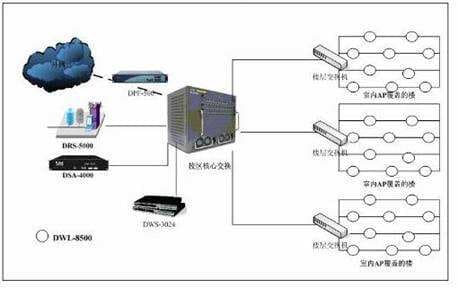

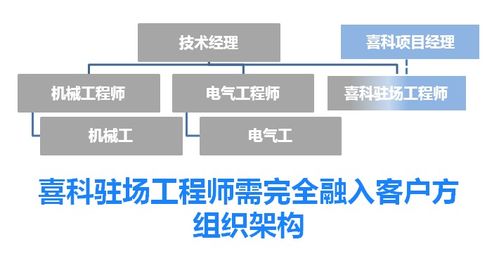

通过Docker Compose编排多容器架构,实现服务模块化:

- 基础环境容器:提供纯净的操作系统环境

- 监控容器:专用于行为数据采集

- 分析容器:运行各类分析工具

- 存储容器:集中管理采集数据

四、安全防护措施

在构建过程中必须重视安全防护:配置适当的网络隔离策略,限制容器权限,设置资源使用上限,并建立完善的日志审计机制。定期更新基础镜像和工具版本,确保环境安全性。

五、应用场景与展望

该方案广泛应用于网络安全研究、恶意软件分析训练、安全产品测试等领域。未来可结合机器学习技术,实现智能化威胁检测,进一步提升自动化分析能力。

通过Docker化的自动采集环境,安全研究人员能够以标准化、可扩展的方式构建恶意软件分析平台,大幅提升分析效率和准确性,为网络安全防护提供有力支撑。

如若转载,请注明出处:http://www.paoyiyi.com/product/21.html

更新时间:2026-03-03 22:10:00